【ハニーポット分析】2020年7月の月次分析

2020年7月度のHoneypotの月次分析を纏めてみました。

検知した情報は後ほど、纏めて公開したいと思います。

1. 2020年7月度の脆弱性

BIG-IP製品の脆弱性とWindows DNS Serverの脆弱性を調査しましたが、ハニーポットで攻撃を観測出来ませんでした。

1.1 BIG-IP製品の脆弱性(CVE-2020-5902)

BIG-IP製品における任意のコード実行を狙った脆弱性となります。公開されている攻撃コードから「/tmui/login.jsp/」を含むアクセスがあるか調査しました。

4月から調査したのですがハニーポットに検知はありませんでした。BIG-IP製品自体は個人で利用している人は少ないと思うので、攻撃者もある程度宛先を絞っている可能性があると思われます。

【参考情報】

https://github.com/yasserjanah/CVE-2020-5902

1.2 Windows DNS Serverの脆弱性(CVE-2020-1350)

ポート 53ですが、契約しているVPSで制限されているため、53ポート宛の通信が計測出来ないため、影響の有無を確認できませんでした。

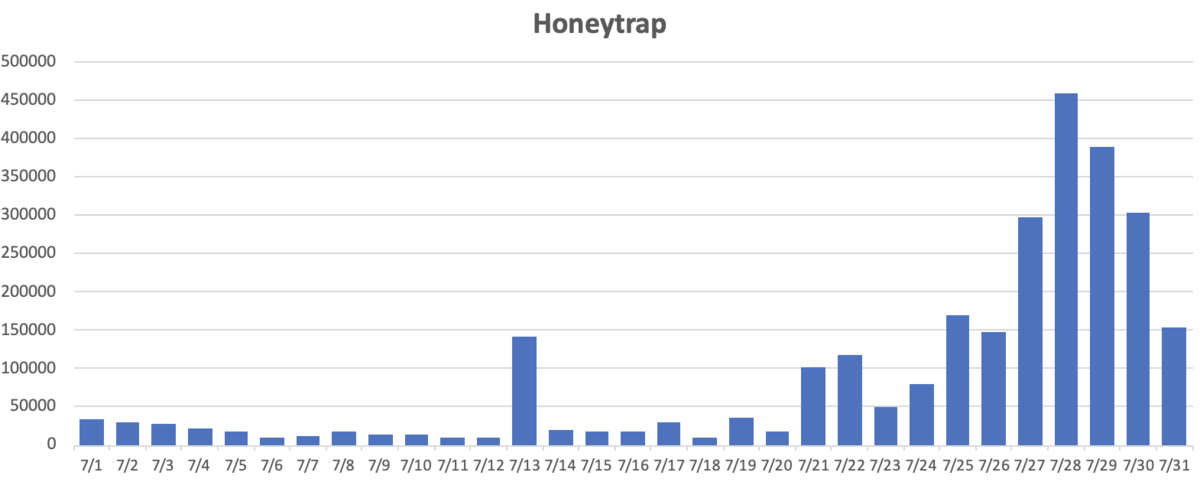

2. Honeytrapの検知状況

2.1 検知数

7月の後半に検知数が増加していますが、主にRDPの総当たり攻撃によって検知数が増加しています。RDPですが、ポート 3389 だけではなく幅広いポート番号に対して実施されるため、検知が増加しています。

2.2 ポート番号(TOP10)

上位のポートは長期的に変わっていないものであり、常に攻撃者から攻撃出来ないかスキャンされている状況です。

製品や脆弱性の特定は出来ていませんが、ポート 1432および1500宛への通信が増加していました。

| Port | Service | Count | MOM | Payload |

| 445 | Server Message Block(SMB) | 61837 | 1459 | PC NETWORK PROGRAM 1.0 |

| 22 | Secure Shell (SSH) | 51587 | -14984 | SSH-2.0-PUTTYr |

| 1433 | Microsoft SQL Server | 42746 | 10166 |

x10x01x00xbcx00x00x01x00xb4x00x00x00x01x00 |

| 3389 | Remote Desktop Protocol(RDP) | 13512 | 3697 | mstshash=hello |

| 8088 | Apache Hadoop | 3009 | 2258 | /ws/v1/cluster/apps/new-application |

| 81 | GoAhead Web Server | 2564 | 1376 | GET login.cgi |

| 8080 | Proxy | 1708 | 416 | /ws/v1/cluster/apps/new-application |

| 3390 | Remote Desktop Protocol(RDP) | 962 | 546 | Cookie: mstshash=hello |

| 1432 | Unknown | 962 | 924 |

x12x01x00/x00x00x01x00x00x00x1ax00x06x01x00 x00x01x02x00!x00x01x03x00"x00x04x04x00&x00x 01xffx10x00x00x00x00x00x00x00x00x00x00xccx00 |

| 1500 | Unknown | 961 | 903 |

x12x01x00/x00x00x01x00x00x00x1ax00x06x01x00 x00x01x02x00!x00x01x03x00"x00x04x04x00&x00x |

※ MOM(Month-over-Month:6月との件数比較)

2.3 URL PATH

| PATH | Target | CVE | 件数 |

| /ws/v1/cluster/apps/new-application | Apache Hadoop | - | 2729 |

| login[.]cgi | D-Link Router | - | 684 |

| /nice | - | - | 358 |

| /ctrlt/DeviceUpgrade_1 | Huawei Home Device | - | 322 |

| /picsdesc[.]xml | Realtek SDK | CVE-2014-8361 | 283 |

HTTPパス 「/nice」について

検知数が多いもので「/nice」宛へのアクセスが一定数あり、通信内容が気になったため、調査してみました。

検知している通信内容は以下となります。

GET /nice ports,/Trinity.txt.bak HTTP/1.0

「/nice」の通信ですがNmapで利用されているリクエストの一部との情報がありました。

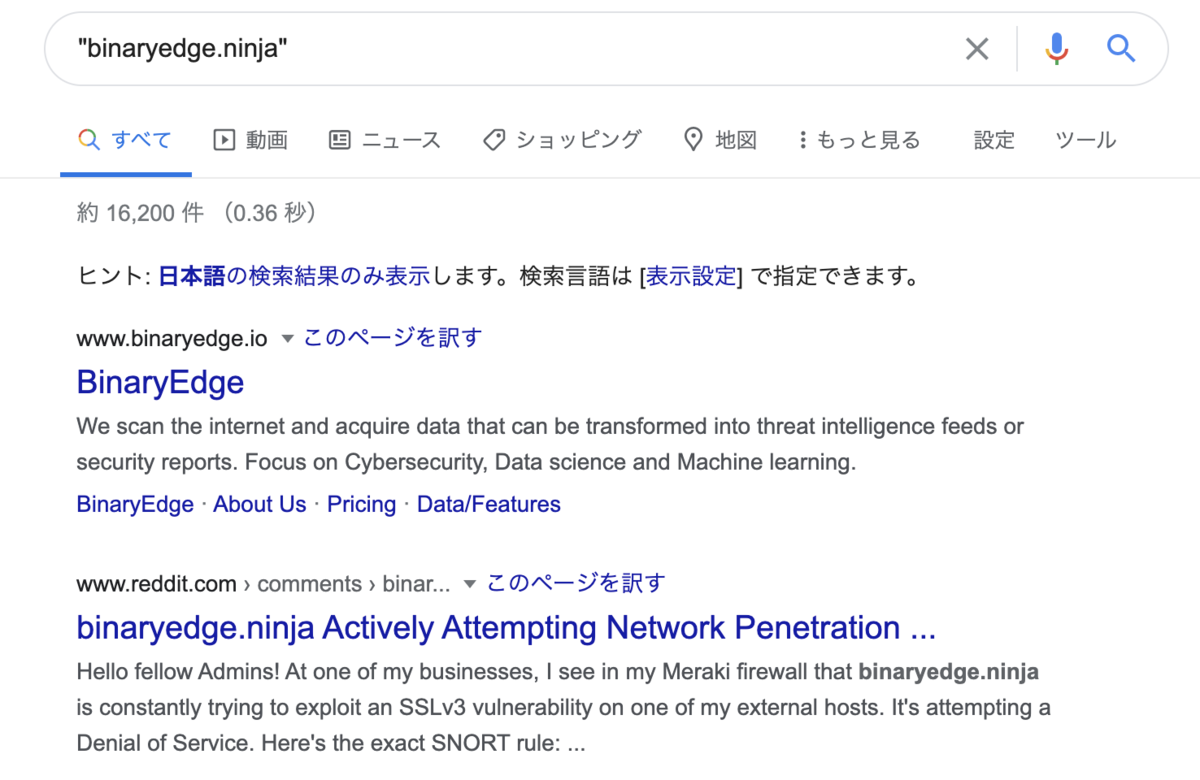

また、検知しているIPを調査したところ、ホスト名に「binaryedge[.]ninja」のドメイン名が利用されていました。

binaryedge[.]ninja

https://whois.domaintools.com/binaryedge.ninja

Googleで「binaryedge[.]ninja」を検索した結果、スキャンを実施している会社のようでした。検知した送信元IPは152個であり、ほぼ毎日検知していました。

2.4 マルウェア

7月に初検知したマルウェアはほぼIoT系を狙ったMiraiやGafgytの感染を狙ったものでした。まだまだ、IoTを狙った攻撃は継続しています。

<マルウェアダウンロードを狙った通信(2020年度7月初検知)>

| Payload(抜粋) | Target | 件数 |

| GET /shell | MVPower DVR | 35 |

| POST /tmUnblock.cgi | Linksys E-series | 7 |

| CNXNx00x00x00x01 | Android ADB Poprt | 6 |

| POST /picsdesc.xml | CVE-2014-8361 | 5 |

| GET /cgi-bin/nobody/Search.cgi | AVTECH IP Camera / NVR / DVR | 4 |

| POST /UD/act | Eir D1000 Wireless Router | 3 |

| POST /picdesc.xml | CVE-2014-8361 | 2 |

| POST /UD/ | Eir D1000 Wireless Router | 2 |

| GET /board.cgi | Vacron NVR | 1 |

| GET /setup.cgi | Netgear | 1 |

| POST /HNAP1/ | D-Link Devices | 1 |

| POST /cgi-bin/supervisor/CloudSetup.cgi | AVTECH IP Camera / NVR / DVR | 1 |

| POST /tools.cgi | IP camera | 1 |

| POST /soap.cgi | D-Link Devices | 1 |

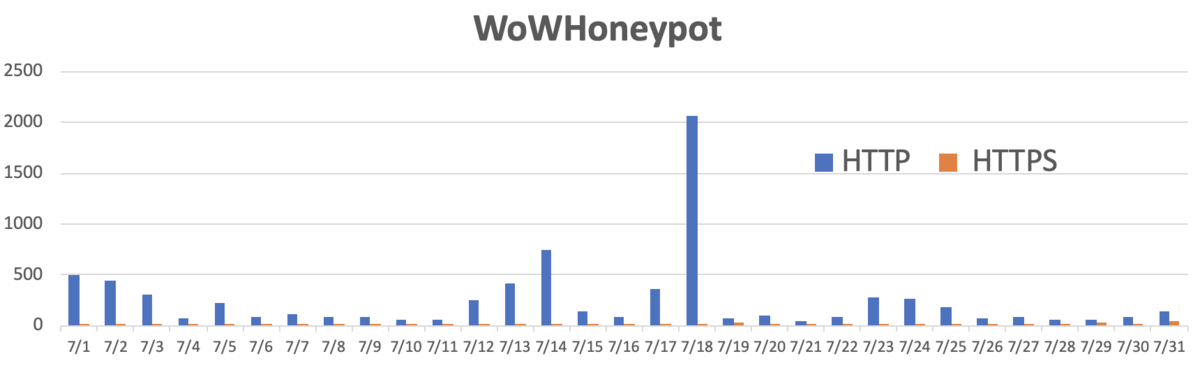

3. WoWHoneypot

3.1 検知数

HTTPおよびHTTPSの検知数を比較したところ、7月度はHTTPの検知数がHTTPSと比較し、増加していることを確認しました。

7/18の検知数が多い理由ですが、Tomcatのアプリケーションマネージャへのパス「/manager/html」へ不正アクセスによって検知数が増加していました。

3.2 HTTP PATH(TOP5)

| URI Path | Target | CVE | Count |

| /manager/html | - | - | 3547 件 |

| / | - | - | 1375 件 |

| /wp-login[.]php | WordPress | - | 861 件 |

| /xmlrpc[.]php | Wordpress | - | 320 件 |

| /admin/login[.]asp | Administrator | - | 68 件 |

| /phpMyAdmin/scripts/setup[.]php | phpMyAdmin | - | 59 件 |

特定の脆弱性を狙ったものではなく、ログインページへの不正アクセスを狙ったものを多く検知していました。

以上、2020年度7月の月次分析でした。