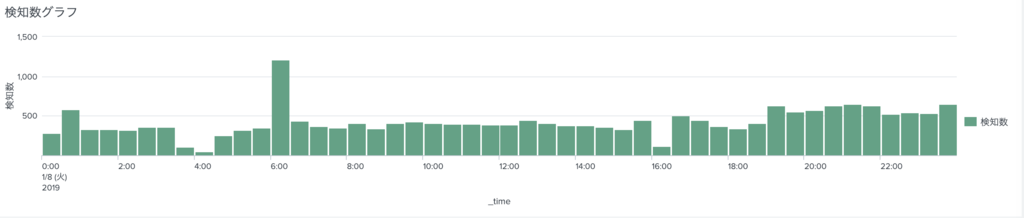

【ハニーポット簡易分析】Honeytrap簡易分析(153日目:1/8)

1/8分のハニーポットの簡易分析です。

【ハニーポット簡易分析】Honeytrap簡易分析(153日目:1/8)

※80ポートは除く

<宛先ポート別通信>

| 宛先ポート | 検知数 | サービス | ペイロード例 |

| 445 | 1099 | SMB | SMBrS@bPC NETWORK PROGRAM 1.0 |

| 3391 | 388 | RDP | ...)$......Cookie: mstshash=NCRACK_USER.. |

| 3389 | 373 | RDP | ...+&......Cookie: mstshash=hello.......... |

| 502 | 252 | ? | ? |

| 3390 | 238 | RDP | ...)$......Cookie: mstshash=NCRACK_USER.. |

| 52869 | 155 | Realtek SDK | POST /picsdesc.xml |

| 1433 | 120 | Microsoft SQL Server | S.E.R.V.E.R.s.a.O.S.Q.L |

| 2222 | 65 | SSH | SSH-2.0-libssh2_1.7.0.. |

| 11022 | 64 | SSH | SSH-2.0-libssh2_1.7.0.. |

| 22 | 50 | SSH | SSH-2.0-libssh2_1.7.0.. |

RDPでユーザー名 NCRACK_USER でアクセスを試みる通信を検知していました。

他についてはSSHに関する通信が増加傾向でした。

<新規マルウェアダウンロード>

| ポート | マルウェアダウンロード先 | VT |

| 5555 | hxxp://176[.]107[.]130[.]121/adb4 | VirusTotal |

| 52869 | hxxp://185[.]101[.]107[.]127/loli[.]mips | VirusTotal |

| 52869 | hxxp://209[.]97[.]185[.]168/bins/kirai[.]mips |