【ハニーポット】Honeytrap簡易分析(146日目:1/1)

1/1の簡易分析ですが、特に変わった通信はありませんでした。

Honeytrap簡易分析(146日目:1/1)

※80ポートの検知は収集対象外

<国別検知数>

<検知数グラフ>

原因は調査中ですが、一部のログがロストしていました。。。。。

取得出来た分では特に大きな変化がある時間帯はありませんでした。

<宛先ポート別検知数>

| 宛先ポート | 検知数 | サービス | ペイロード例 |

| 445 | 825 | SMB | SMBrS@bPC NETWORK PROGRAM 1.0 |

| 52869 | 85 | D-Link, Realtek SDK | POST /picsdesc.xml |

| 1433 | 66 | Microsoft SQL Server | S.E.R.V.E.R.s.a.O.S.Q.L |

| 137 | 32 | NetBIOS Name Service | #ST. |

| 9981 | 32 | ? | ? |

| 3389 | 31 | RDP | ...+&......Cookie: mstshash=hello.......... |

| 5431 | 30 | ? | ? |

| 81 | 16 | UPnP | GET /login.cgi |

| 443 | 14 | HTTPS | ? |

| 8080 | 12 | PROXY | GET / HTTP/1.1 |

9981および5431などのポートを検知していますが、そのポート特有の脆弱性を狙ったものではなく、ツールによる通信でした。

<新規マルウェアダウンロード>

1/1分は新規マルウェアダウンロードは特にありませんでした。

以上となります。

【ハニーポット】Honeytrap簡易分析(137-145日目:12/23-12/31)

現在の自宅ではインターネット回線が引けていないため、自宅にデータ収集用サーバを残していたのですが、まさかの接続出来なくなる事象が発生し、自宅に帰るタイミングまでデータを触ることが出来ずにいました。。。。

(通常のWEB閲覧はポケットwifiで頑張っています)

遅くなってしまいましたが、12/23-12/31のハニーポットの簡易分析です。

【ハニーポット】Honeytrap簡易分析(137-145日目:12/23-12/31)

※80ポートは収集対象外

<検知数グラフ>

<12/23の検知>

各ポートに対して、以下のスキャン行為があったため、検知数が増加していました。

・ペイロード

...*%......Cookie: mstshash=Test..........

ポートスキャンが発生すると、各ポートへのアクセスが発生するため、必然的に検知数が増加してしまいます。

<宛先ポート別検知数>

| 宛先ポート | 検知数 | サービス | ペイロード例 |

| 445 | 16578 | SMB | SMBrS@bPC NETWORK PROGRAM 1.0 |

| 81 | 1655 | UPnP | GET /login.cgi |

| 1433 | 1538 | Microsoft SQL Server | S.E.R.V.E.R.s.a.O.S.Q.L |

| 3389 | 1099 | RDP | ...+&......Cookie: mstshash=hello.......... |

| 52869 | 871 | D-Link, Realtek SDK | POST /picsdesc.xml |

| 8080 | 381 | PROXY | GET / HTTP/1.1 |

| 503 | 286 | ? | ? |

| 443 | 220 | HTTPS | ? |

| 5555 | 210 | Android Debug Bridge | CNXN............2.......host::. |

| 22 | 179 | SSH | SSH-2.0-libssh2_1.7.0.. |

<新規マルウェア>

| ポート | マルウェアダウンロード先 | VT |

| 52869 | hxxp://80[.]211[.]48[.]128/sora[.]mips | |

| 5555 | hxxp://185[.]62[.]190[.]35/c | |

| 52869 | hxxp://103[.]124[.]104[.]39/mips[.]mips | |

| 88,91,8282 | hxxp://a46[.]bulehero[.]in/download[.]exe | |

| 5555 | hxxp://142[.]93[.]197[.]119/lol[.]sh | |

| 5555 | hxxp://205[.]185[.]119[.]101/lol[.]sh | |

| 5555 | hxxp://23[.]254[.]215[.]52/lol[.]sh | |

| 52869 | hxxp://104[.]233[.]73[.]35/d/xd[.]mips | |

| 52869 | hxxp://142[.]93[.]197[.]119/realtek |

◾️lol[.]sh

スクリプトファイルの中身はmirai系のマルウェアをダウンロードさせるものであり、VTにどのようなファイルがダウンロードされるか確認することが可能することが出来ます。

https://www.virustotal.com/#/ip-address/23.254.215.52

◾️download[.]exe

マルウェアのダウンローダと推測され、最終的にはC2との通信を行うと思われるものです。

Windows OS の脆弱性を狙ったものであり、Apache Struts 2 の脆弱性を利用してダウンロード(CVE-2018-11776)を試みているものでした。

download.exe (MD5: 676D5E4D5C77F51018EF4F8890C740AE) - Interactive analysis - ANY.RUN

以上となります。

【ハニーポット】Honeytrap簡易分析(136日目:12/22)

Honeytrap簡易分析(136日目:12/22) となります。今回は補足も記載する必要がないぐらい何もない1日でした。

◾️Honeytrap簡易分析(136日目:12/22)

※80ポートは除く

<送信元IP(国)>

<検知数グラフ>

<宛先ポート別検知数>

|

宛先ポート |

検知数 | サービス | ペイロード例 |

| 445 | 1914 | SMB | SMBrS@bPC NETWORK PROGRAM 1.0 |

| 1433 | 163 | Microsoft SQL Server | S.E.R.V.E.R.s.a.O.S.Q.L |

| 52869 | 77 | D-Link, Realtek SDK | POST /picsdesc.xml |

| 3389 | 64 | RDP | ...+&......Cookie: mstshash=hello.......... |

| 81 | 63 | UPnP | GET /login.cgi |

| 8080 | 43 | PROXY | GET / HTTP/1.1 |

| 4000 | 42 | ? | SSH-2.0-libssh2_1.7.0.. |

| 22222 | 39 | SSH | SSH-2.0-libssh2_1.7.0.. |

| 22 | 38 | SSH | SSH-2.0-libssh2_1.7.0.. |

| 873 | 37 | ? | ? |

【ハニーポット】Honeytrap簡易分析(135日目:12/21)

Honeytrapの簡易分析(135日目:12/21)となります。

※80ポートは収集対象外

<送信元IP(国)>

<検知数グラフ>

<宛先ポート別検知数>

|

宛先ポート |

検知数 | サービス | ペイロード例 |

| 445 | 1955 | SMB | SMBrS@bPC NETWORK PROGRAM 1.0 |

| 502 | 280 | Modbus Protocol | ........ |

| 1433 | 184 | Microsoft SQL Server | S.E.R.V.E.R.s.a.O.S.Q.L |

| 3389 | 81 | RDP | ...+&......Cookie: mstshash=hello.......... |

| 81 | 70 | UPnP | GET /login.cgi |

| 1911 | 64 | ? | ........ |

| 8080 | 44 | PROXY | GET / HTTP/1.1 |

| 6379 | 37 | Redis | *1..$4..info.. |

| 52869 | 35 | D-Link, Realtek SDK | POST /picsdesc.xml |

| 53 | 34 | DNS | ...............version.bind..... |

DNS宛ての通信を検知していますが、特定の脆弱性を狙ったものではなく、調査行為の通信でした。

<新規マルウェアダウンロード>

| ポート | マルウェアダウンロード先 | VT |

| 52869 | hxxp://23[.]254[.]201[.]234/realtek | VirusTotal |

通常のwgetコマンドでは通信が拒否されてしまうため、どのような攻撃を狙ったものか特定できませんでした。

以上となります。

【ハニーポット】Honeytrap簡易分析(131-134日目:12/17-12/20)

Honeytrap簡易分析(131-134日目:12/17-12/21)となります。

※80ポートは収集対象外です。

◾️送信元IP(国)

◾️検知数グラフ

18日の深夜帯に検知数が多くなっています。こちらの通信はRDPの不正アクセスを狙ったものであり、複数ポートで検知していました。

ここ数週間、RDPを狙った攻撃が増加傾向です。

検知した送信元IPは以下の通りとなります。

| 62[.]76[.]75[.]210 |

| 195[.]19[.]10[.]195 |

| 62[.]76[.]75[.]209 |

◾️宛先ポート別検知数

|

宛先ポート |

検知数 | サービス | ペイロード例 |

| 445 | 7842 | SMB | SMBrS@bPC NETWORK PROGRAM 1.0 |

| 1433 | 719 | Microsoft SQL Server | S.E.R.V.E.R.s.a.O.S.Q.L |

| 33923 | 547 | ? | )$......Cookie: mstshash=NCRACK_USER.. |

| 3389 | 379 | RDP | ...+&......Cookie: mstshash=hello.......... |

| 8080 | 309 | PROXY | GET / HTTP/1.1 |

| 81 | 266 | UPnP | GET /login.cgi |

| 52869 | 199 | D-Link, Realtek SDK | POST /picsdesc.xml |

| 6379 | 143 | Redis | *1..$4..info.. |

| 3390 | 139 | ? | ...+&......Cookie: mstshash=hello.......... |

| 3395 | 132 | ? | ...+&......Cookie: mstshash=hello.......... |

33923ポート宛ての通信が増加しており、攻撃内容はRDPの不正アクセスを狙ったものでした。ただし、何の脆弱性を狙ったものであるかは調査し切れませんでした。

◾️新規マルウェアダウンロード

| ポート | マルウェアダウンロード先 | VT |

| 52869 | hxxp://109[.]201[.]143[.]179/Demon[.]mips | https://www.virustotal.com/#/file/4d2da606e565090196b68dda4ab3a8e0ff70b609263756119e09dfd3605df06d/detection |

| 5555 | hxxp://80[.]211[.]241[.]28/bc | https://www.virustotal.com/#/file/4d2da606e565090196b68dda4ab3a8e0ff70b609263756119e09dfd3605df06d/detection |

| 5555 | hxxp://212[.]237[.]16[.]166/bc | https://www.virustotal.com/#/url/fe3834efeed5e9c24861e4908d96cc613b567bd53acc038466fa8f125f176835/detection |

| 5555 | hxxp://212[.]237[.]16[.]166/c | https://www.virustotal.com/#/file/20edcea13097dc7c14cb7929c004c5328b7bfd0e84daceb044585bb09c47a76b/detection |

| 8081 | hxxp://94[.]177[.]216[.]74/mips | https://www.virustotal.com/#/file/02a724ac5aee0b37e645c048a893b94df3a2a6ed42573ea399b05b90485beb44/detection |

| 52869 | hxxp://159[.]89[.]46[.]94/hoho[.]mips |

新規のMirai系のマルウェアとして hoho[.]mips を検知していました。他は大きく変化はありませんでした。

以上となります。

【ハニーポット】Honeytrap簡易分析(124-130日目:12/10-12/16)

12/10-12/17の簡易分析となります。

Honeytrap簡易分析(124-130日目:12/10-12/17)

◾️Honeytrap簡易分析(124-130日目:12/10-12/17)

※80ポートは収集していません。

◾️検知数グラフ

◾️宛先ポート別検知数

|

宛先ポート |

検知数 | サービス | ペイロード例 |

| 445 | 14579 | SMB | SMBrS@bPC NETWORK PROGRAM 1.0 |

| 3127 | 1249 | ? | &......Cookie: mstshash=hello.......... |

| 3014 | 1242 | ? | &......Cookie: mstshash=hello.......... |

| 3015 | 1242 | ? | &......Cookie: mstshash=hello.......... |

| 3016 | 1242 | ? | &......Cookie: mstshash=hello.......... |

| 3017 | 1242 | ? | &......Cookie: mstshash=hello.......... |

| 3019 | 1242 | ? | &......Cookie: mstshash=hello.......... |

| 3020 | 1242 | ? | &......Cookie: mstshash=hello.......... |

| 3021 | 1242 | ? | &......Cookie: mstshash=hello.......... |

| 3130 | 1242 | ? | &......Cookie: mstshash=hello.......... |

12/14にRDPの不正アクセスを試みた通信を様々なポートで検知したため、全体的に検知数が増加しています。攻撃元のIPを調査したところ、他のIPでも同様な攻撃を検知しているようでした。

185.156.177.49 | VPSville LLC | AbuseIPDB

◾️新規マルウェアダウンロード

| ポート | マルウェアダウンロード先 | VT |

| 5555 | hxxp://80[.]211[.]241[.]28/bc | |

| 52869 | hxxp://142[.]93[.]243[.]117/bins[.]sh |

特に新たなマルウェアはありませんでした。

以上となります。

【ハニーポット】Honeytrap簡易分析(119-123日目:12/5-12/9)

また、期間が空いてしまいましたが、だいぶ落ち着いてきたので、再開していきたいと思います。

Honeytrap簡易分析(119-123日目:12/5-12/9)

※80ポートは含まれていません。

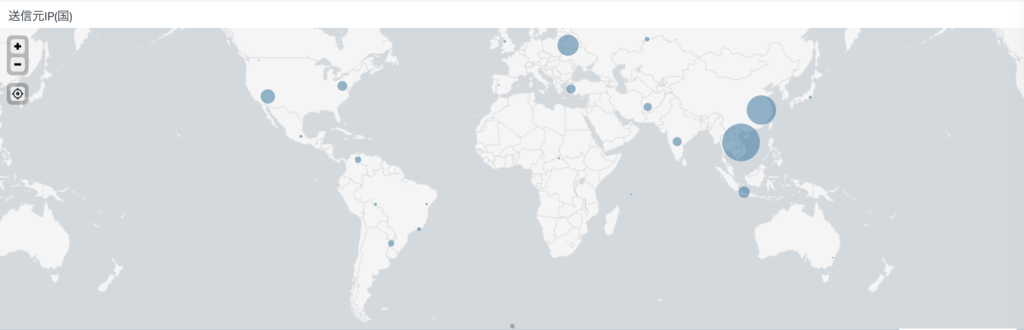

<送信元IP(国)>

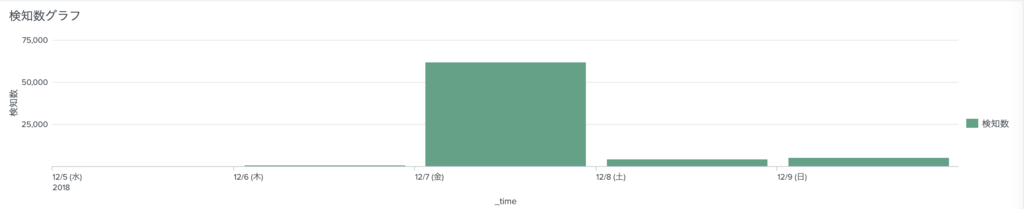

<検知数グラフ>

12/7(金)に多数の検知をしています。この検知は各ポートに対して、以下の通信を検知していました。

| ペイロード | 検知数 |

| ...*%......Cookie: mstshash=Test.......... | 58,113 |

RDPを狙った通信であり、このハニーポットでも何度か検知しているものです。

<ポート別検知数>

| 宛先ポート | 検知数 | サービス | ペイロード例 |

| 445 | 7286 | SMB | SMBrS@bPC NETWORK PROGRAM 1.0 |

| 22 | 429 | SSH | SSH-2.0-libssh2_1.4.3.. |

| 3389 | 179 | RDP | ...+&......Cookie: mstshash=hello.......... |

| 8080 | 168 | PROXY | GET / HTTP/1.1 |

| 81 | 162 | UPnP | GET /login.cgi |

| 52869 | 155 | D-Link, Realtek SDK | POST /picsdesc.xml |

| 4000 | 111 | ? | SSH-2.0-libssh2_1.7.0.. |

| 5022 | 111 | ? | SSH-2.0-libssh2_1.7.0.. |

| 22222 | 99 | SSH | SSH-2.0-libssh2_1.7.0.. |

| 992 | 98 | ? | ? |

<マルウェアダウンロード>

| ポート | マルウェアダウンロード先 | VT |

| 52869 | hxxp://185[.]101[.]107[.]127/Demon[.]mips | |

| 52869 | hxxp://185[.]244[.]25[.]222/mips | VirusTotal |

| 52869 | hxxp://217[.]61[.]6[.]249/qq[.]mips |

新規なものとして Demon[.]mips の新規IPでのダウンロードを狙った攻撃を検知していました。他は傾向としては大きなものはありませんでした。

以上となります。